Sichere Fernüberwachung technischer Anlagen

Maschinen- und Anlagenbauer sehen sich täglich mit dem gleichen Problem konfrontiert: Da Kunden aufgrund der Sensibilität ihrer Daten Einblicke in ihr System ablehnen, kann auf Probleme in den Kundenanlagen stets nur reagiert werden, anstatt sie aktiv vorherzusehen und zu vermeiden.

Apps zur Fernüberwachung industrieller Anlagen gibt es viele. Doch die angebotenen Lösungen schützen die bereitgestellten Daten nicht ausreichend oder erfordern eine Öffnung des Kundennetzwerkes ins Internet, wodurch die Anlagen angreifbar werden.

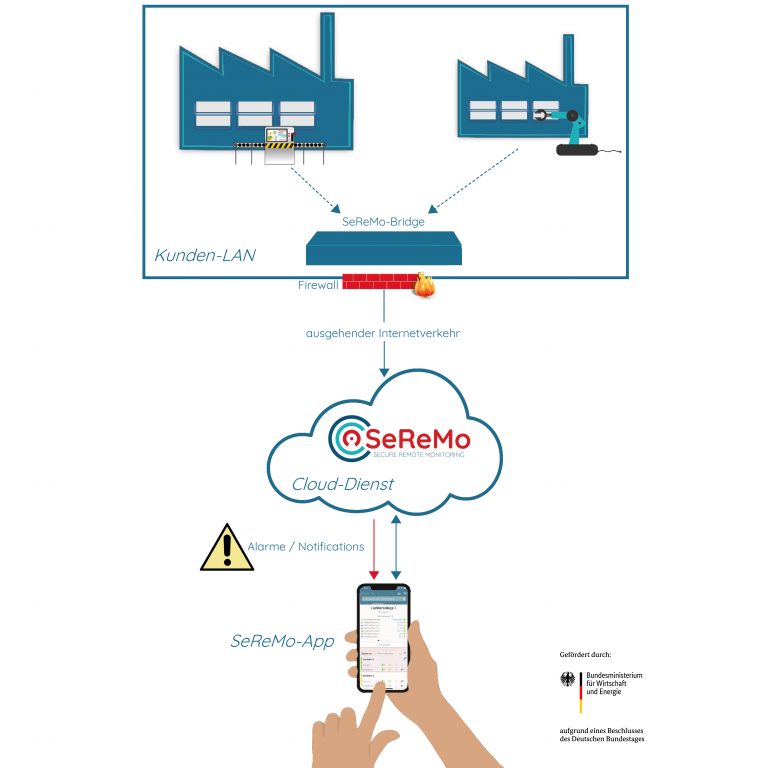

Ziel des öffentlich geförderten Projektes SeReMo war der Aufbau einer sicheren Monitoring-Lösung, die auch in einem sensiblen oder sicherheitskritischen Anwendungsbereich einsetzbar ist.

Die folgenden Abschnitte geben eine Übersicht zu wesentlichen Elementen des zugrundeliegenden Sicherheitskonzepts. Dabei wird u.a. auf die Pseudonymisierung von Daten, ein Trust-No-One Sicherheitskonzept und spezielle Verschlüsselungsverfahren eingegangen, die eine Datenverarbeitung trotz Verschlüsselung erlauben.

Fernwartung vs. Remote Monitoring

Zunächst gilt es, die Begriffe Fernwartung und Fernüberwachung (Remote Monitoring) auseinanderzuhalten.

Während es beim Remote Monitoring um ein reines Beobachten geht, ermöglicht die Fernwartung ein Eingreifen in die Anlage. Wird ein Fernwirken von außen technisch ermöglicht, besteht aber die Gefahr, dass Angreifer das missbrauchen.

Um dieses Risiko zu vermeiden, ist es in vielen Fällen ratsam, dauerhaft nur eine Monitoring-Lösung zu betreiben. Kommt es zu einer Störung, bei der ein Fernwirken erforderlich ist, kann temporär und streng kontrolliert die Nutzung einer Fernwartungslösung ermöglicht werden.

Aber auch beim reinen Monitoring müssen zahlreiche Fragen hinsichtlich der IT- und Informationssicherheit passend gelöst werden

Förderprojekt erforscht neue Lösungsansätze

Im Kooperationsprojekt von SEKAS und dem Karlsruher Institut für Technologie (KIT) wurde eine herstellerunabhängige und offene Lösung aufgebaut, die sich konsequent auf die Sicherheitsbedürfnisse der Anwender ausrichtet. Sie ist somit auch für das Remote Monitoring in sicherheitskritischen Bereichen einsetzbar.

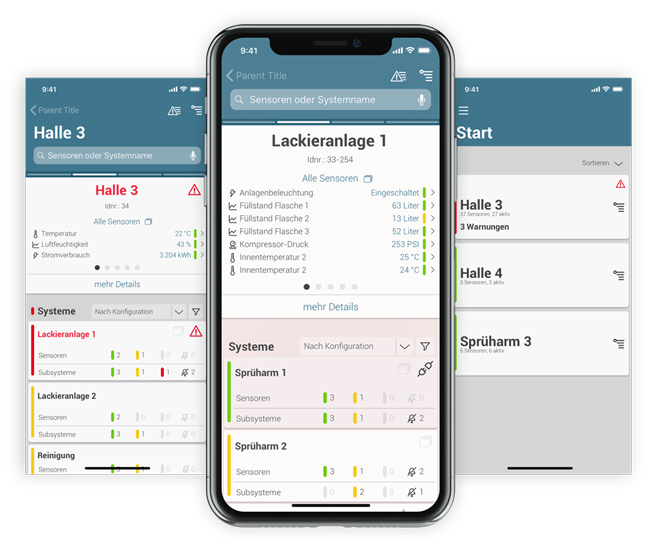

Der Anlagenverantwortliche erhält über eine mobile App wesentliche Statusinformationen seiner Anlagen. Er wird zudem über Störungen aktiv per Push-Benachrichtigung alarmiert.

Die App zeigt schnell, wo in der Anlage eine Störung vorliegt. Details zu den vorhandenen Sensoren wie der Verlauf der vergangenen Sensorwerte unterstützen bei der Einschätzung zur Kritikalität und zu möglichen Ursachen. Der Anwender kann somit über die Notwendigkeit und Dringlichkeit eines Eingreifens entscheiden. Das Eingreifen erfolgt außerhalb von SeReMo, entweder vor Ort oder über eine separate Fernwartungslösung.

Rein oder Raus?

Grundlegend gibt es zwei Varianten, ein Remote Monitoring aufzubauen: Entweder ermöglicht man den Zugriff von außen nach innen auf das Anlagennetzwerk oder die Daten werden von innen aus dem geschützten Netzwerk nach außen übertragen.

Für den externen Zugriff gibt es Lösungen, die gesicherte Verbindungen (z.B. via VPN) in ein Netzwerk ermöglichen. Hierfür muss das Netzwerk aber für einen externen Zugriff geöffnet werden, was die schon erwähnten Risiken birgt. Zudem stellt sich die Frage, wie der Zugriff von außen zuverlässig auf das erforderliche Maß eingeschränkt wird.

Bei SeReMo wird dieses Risiko vermieden, indem Daten grundsätzlich nur aus dem Anlagennetzwerk heraus übertragen werden und jeglicher Rückkanal als potentielles Sicherheitsrisiko ausgeschlossen wird.

Diese Übertragung von Daten nach außen erfordert entsprechende Konzepte für die oft ungeliebten Themen Cloud und Cloud-Sicherheit.

"Daten sind das neue Gold" - Datenhoheit behalten

Aus der Vernetzung und der Datenflut auf Anlagenebene ergibt sich ein neuer Aspekt. Die gesammelten Daten können die Grundlage für neue und lukrative Geschäftsmodelle sein, die künftig erst entstehen. Nicht umsonst heißt es häufig „Daten sind das neue Gold“.

Somit gilt es, die Hoheit über seine eigenen Daten zu behalten und diese nicht einem anderen Unternehmen z.B. über dessen Cloud-Dienst zu überlassen.

Hier ist zunächst das Prinzip der Datensparsamkeit zu betrachten sowie im nächsten Schritt der Schutz der Vertraulichkeit der übermittelten Daten.

Bei SeReMo entscheidet der Nutzer daher selbst, welche Daten und Statusinformationen seiner Anlage für eine Remoteüberwachung relevant sind und übermittelt werden.

Vertrauen ist gut - "Trust No One" ist besser

Eine Verschlüsselung der zu übertragenden vertraulichen Daten sollte selbstverständlich sein. Dabei werden Daten bevorzugt Ende-zu-Ende verschlüsselt. Das bedeutet, sie werden vor der Übertragung codiert und erst am anderen Ende, z.B. in der entsprechenden App, decodiert.

Die wesentliche Frage dabei ist: Wer hat den Zugriff auf die Schlüsselmittel? In den meisten Systemen werden für die Ende-zu-Ende-Verschlüsselung zwar individuelle, private Schlüssel angelegt, diese dann aber über die Hersteller-Lösung ausgetauscht oder dort gespeichert. Damit ist folglich auch der Lösungsanbieter technisch in der Lage, die Daten zu decodieren und man muss darauf vertrauen, dass dies nicht missbraucht wird.

Ganz anders beim sogenannten Trust-No-One-Ansatz, den SeReMo verfolgt. Hier haben tatsächlich nur diejenigen Parteien Zugriff auf die Schlüsselmittel, die Daten auch erhalten und entschlüsseln sollen.

Sämtliche Sensordaten werden verschlüsselt übertragen und in der Cloud auch verschlüsselt gespeichert. Die Schlüssel werden beim Anwender erzeugt und bleiben ausschließlich in dessen Hand. Damit bietet die Lösung eine echte Ende-zu-Ende-Verschlüsselung zwischen Anlage und Monitoring-App.

Pseudonymisierung - Daten-Gold für Fremde entwerten

Die Sensordaten und Zustandsinformation werden damit durch Verschlüsselung geschützt. Daneben ist aber auch die Information zum Datenursprung und jegliche Metainformation zum Sensor als vertraulich einzustufen.

Daher definiert der Anwender selbst die Sensoren der Anlagen und erzeugt dabei eine weltweit eindeutige anonyme Kennung (als Pseudonym) für jeden Sensor. Die Möglichkeit, von einem dieser Pseudonyme auf eine Anlage oder einen konkreten Sensor zu schließen, bleibt dem Anwender vorbehalten.

An die Cloud werden ausschließlich das Pseudonym eines Sensors sowie ein verschlüsselter Datenstrom mit Sensordaten übermittelt. Die dort gespeicherten Daten sind somit völlig anonym und enthalten keinen Bezug zu einem konkreten Sensor, zu einer Maschine oder zum Anlagenbetreiber.

Aufgrund der fehlenden Metainformation, die eine Interpretation der gespeicherten Daten möglich machen würde, ist das ursprüngliche Daten-Gold für Dritte wertlos.

Datenverarbeitung trotz Verschlüsselung

Das Forschungsprojekt arbeitete darüber hinaus an innovativen Lösungen für folgendes Dilemma in Bezug auf sicheres Cloud-Computing:

Da auf dem Cloud-Server bei einem Trust-No-One-Konzept keine Entschlüsselung der Daten erfolgen kann, ist deren dortige Verarbeitung zunächst unmöglich. Allerdings ist die serverseitige Verarbeitung die Basis für zahlreiche interessante Funktionen, die anders nicht sinnvoll umsetzbar sind.

Zu diesem Zweck wurden im Forschungsprojekt neuartige Verschlüsselungsverfahren erforscht und in die praktische Anwendung überführt.

Spezielle Kryptoverfahren (wie z.B. eine homomorphe oder teil-homomorphe Verschlüsselung) ermöglichen die Ausführung von Rechen- und Vergleichsoperationen auf verschlüsselten Daten.

Im Forschungsprojekt wurden verschiedene Verfahren weiterentwickelt und im Zusammenhang mit dem Cloudszenario und einer Nutzung in einer Smartphone-App praktisch erprobt. Damit können auf dem SeReMo Server z.B. Toleranzbereiche serverseitig überprüft oder moderne Verfahren zur Zustandsschätzung, Datenfusion und -filterung umgesetzt werden, obwohl die Daten dort nur verschlüsselt vorliegen.

Nehmen Sie jetzt mit uns Kontakt auf!

Lernen Sie uns in einem ersten Gespräch persönlich kennen.

Wir besprechen mit Ihnen ganz unverbindlich Ihre konkrete Ausgangssituation und Ihre offenen Fragen.

Wir freuen uns auf ein angenehmes und interessantes Gespräch mit Ihnen.

Fordern Sie weitere Informationen an oder vereinbaren Sie einen Rückruf.